Így védekezzen a zsarolóvírusok ellen!

A zsarolóvírusok abszolút slágertémának számítanak az utóbbi pár évben a kiberbűnözésben, világszerte egyre többen esnek áldozatul, és egyre több típus bukkan fel, tavaly például még egy magyar fejlesztésű változatot is találtak.

Az utóbbi pár hónapban viszont még ehhez képest is új szintre emelte a zsarolóvírus-parát két fél világon végigvonuló fertőzéshullám. Májusban a WannaCry, e hét kedden pedig a még durvább PetrWrap hozta a frászt cég- és intézményvezetők hosszú sorára.

Utóbbi a tavalyról már ismert Petya nevű kártevő egy új és fejlettebb variánsa, bár több szakértő szerint annyi mindenben meg is haladja, hogy érdemes külön típusnak tekinteni. Ezért aztán több néven is lehet vele találkozni: van, aki egyszerűen Petyázza, sőt a megkülönböztetés miatt a NoPetya vagy NotPetya név is terjedőben van. Mi itt most maradjunk a PetrWrapnél, ahogy a magyarországi kormányzati rendszerek védelmét ellátó Kormányzati Eseménykezelő Központ (GovCERT) is teszi.

A PetrWrap részletes működéséről, és arról, hogy miért még durvább, mint a májusban pánikot okozoó WannaCry, ebben a cikkünkben olvashat részletesebben. Most inkább azt magyarázzuk el, úgy általában mi is ez az egész zsarolóvírusosdni, mit lehet tenni ellene, és konkrétan a PetrWrap ellen mire érdemes figyelni.

Mit is csinálnak a zsarolóvírusok?

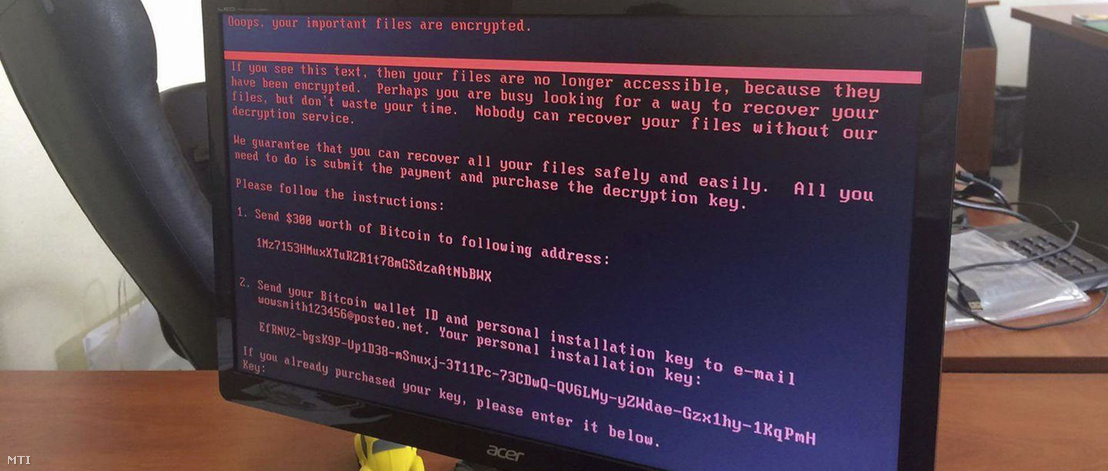

Vannak különbségek az egyes típusok viselkedésében, de a lényeg, hogy a zsarolóvírusok vagy angol nevükön ransomware-ek olyan kártékony programok, amelyek egy számítógépre jutva titkosítják a fájlokat, és váltságdíjat követelnek azért, hogy a tulajdonos újra hozzájuk férhessen. (Innen a nevük is.)

A Petya és a PetrWrap különlegessége még ezen felül, hogy sok társukkal ellentétben nemcsak egyes fájlokat titkosítanak, hanem rögtön a teljes meghajtót elérhetetlenné teszik.

Hogyan terjednek, hogy tudnak megfertőzni?

Erre is többféle módszer van, de a leggyakoribb, hogy emailek csatolmányaiban rejtik el a kártevőt (vagy a letöltését elindító programot), vagy hogy fertőzött weboldalakra kattintva indul a letöltés. Rendszerint a működésbe lépéshez valamilyen sebezhetőséget is kihasznál a zsarolóvírus.

Az eredeti Petya állásjelentkezésnek álcázott emailben terjedt, és a csatolt önéletrajz megnyitásával aktiválódott. A PetrWrap is terjed emailben, emellett a kiindulópontjának számító Ukrajnában egy megfertőzött, könyvelési programokat fejlesztő cég szoftverfrissítésével kezdett terjedni.

A PetrWrap ezen kívül azért is különösen ügyes és veszélyes, mert módot talált arra is, hogy egy megfertőzött gépről, ha annak adminisztrátori jogai vannak a hálózatán, további, egyébként nem veszélyeztetett gépekre is átterjedjen.

Célpont vagyok én is?

Persze, alapvetően mindenki célpont és bárki sebezhető lehet, de mind a májusi, mind a júniusi hullám főleg cégekre, intézményekre utazott és az ő hálózataikat, gépeiket érintette. Közülük viszont a magyarországiak is igen sebezhetőek, ahogy ezt a tavaly nyári, magyar kórházakat ért zsarolóvírus-fertőzés kapcsán is írtuk.

Mit tehetek, ha már megfertőződtem?

Sajnos általában nem sokat.

Annyi biztos, hogy fizetni nem érdemes, mert ez sose jelent garanciát arra, hogy valóban vissza is állítják a fájljait a hekkerek. Volt már rá példa, hogy állták a szavukat, meg arra is, hogy az áldozat bankszámláján kívül semmi nem változott.

Ráadásul ha fizet, visszaállnak a fájlok, és semmi mást nem tesz, később akár a fertőzés is visszatérhet. Magának a zsarolóvírusnak az eltávolítása ugyanis nem feltétlenül szüntetni meg a veszélyt, mert a hekkerek ritkán szokták elengedni azt a gépet, amelyiket egyszer már sikerült megfertőzni – mondta az Indexnek még tavaly Durmics Tamás biztonsági szakember. De még ha konkrét utófertőzés nem is történik, az ott maradó kártékony kóddal a gép becsatolható például egy zombihálózatba, amelyet aztán (akár zsarolóvírust terjesztő) levélszemét szétküldésére vagy túlterheléses támadásokhoz lehet használni.

Plusz végső soron a fizetéssel is bűnözőket finanszírozunk, és visszaigazoljuk, hogy működik az üzleti modelljük. (Bár ha valakinek a saját személyes fájljai kerülnek veszélybe, nyilván ez az utolsó dolog, ami érdekli, pláne, ha mondjuk minden perc számít, amíg nem fér hozzá fontos adatokhoz.)

A PetrWrap esetében pedig már csak azért sincs értelme fizetni, mert a német Posteo emailszolgáltató már letiltotta azt az emailfiókot, ahonnan fizetés esetén a hekkerek kiküldenék a kulcsokat. Vagyis hiába fizet, ebben az esetben már tuti, hogy nem kapja így vissza a fájljait. (Bár vannak arra utaló jelek is, hogy a PetrWrapnél nem is annyira a pénzszerzés, mint inkább a rombolás lehetett az elsődleges motiváció.)

Tehát ha bekaptam egy zsarolóvírust, bekaphatom?

Azért ez attól is függ, hogy pontosan mivel van dolga.

Tavaly nyáron biztonsági cégek az Interpollal és nemzeti rendőrségekkel együttműködve indítottak egy oldalt, amelyen segítségek nyújtanak a zsarolóvírusokkal kapcsolatban. Ehhez a No More Ransom! nevű projekthez tavaly ősszel a magyar Készenléti Rendőrség is csatlakozott.

Az oldal az általános tudnivalók és tanácsok mellett működtet egy Crypto Sheriff nevű eszközt, amely segít azonosítani, hogy melyik zsarolóvírussal is van dolga az áldozatnak. Jó pár korábbi zsarolóvírus titkosítását már sikerült ártalmatlanítani (például mert hibát találtak a titkosításában vagy a bűnbánó fejlesztő közzétette a titkosítási kulcsokat). A No More Ransom mindegyik ilyen legyűrt kártevőhöz egy helyre gyűjtötte a fájlok visszaállításához használható eszközöket. Ha szerencsétlen volt, mert megfertőződött, még lehet szerencséje, ha már van ellenszer.

És mit csináljak, hogy ne is fertőződjek meg?

Ez a legfontosabb a zsarolóvírusokkal kapcsolatban, minden biztonsági cég mantrája, hogy a megelőzéssel lehet leginkább védekezni ellenük. Ehhez összegyűjtöttük az általános tanácsokat, illetve azt is, konkrétan a PetrWrap ellen mit lehet tenni.

Általánosságban megelőzhető a zsarolóvírus-katasztrófa, ha:

- Rendszeresen készít biztonsági mentést a fájljairól, akár a teljes rendszeréről, hogy ha beüt egy fertőzés, egyszerűen vissza lehessen állítani. Fontos, hogy a biztonsági mentést magától a rendszertől elkülönítve tárolja, különben azt is elérheti a kártevő, és akkor mehet az egész a kukába.

- Ne nyisson meg ismeretlen vagy ismerősnek tűnő, mégis csanús emaileket, pontosabban a bennük érkező emailcsatolmányokat és linkeket.

- Ugyanígy a gyanús weboldalakat is kerülje el, bár ebben manapság egész sokat segítenek a böngészők is.

- Mindig frissítse az operációs rendszerét és a programjait. A májusi WannaCry-fertőzést például egy olyan sebezhetőség tette lehetővé, amelyre a Microsoft már márciusban kiadta a javítást. Hiába, ha a felhasználó vagy rendszergazda nem telepíti.

- Használjon vírusirtót. Legalább azt, amelyik be van építve a rendszerébe, de még jobb, ha annál profibbat. Ezt is rendszeresen frissítse. (Vagyis ne legyen lusta újraindítani a gépét, ha egy frissítés ezt kéri.)

Ezen kívül a PetrWrap esetében van néhány extra tudnivaló is, amelyeket a GovCERT ajánlása is felsorol:

- Telepítse a Windows SMB nevű protokoll sérülékenységét befoltozó javítást.

- Kapcsolja le az SMB1-et. (Ehhez itt talál hivatalos segítséget.)

- A levél csatolmányában lévő káros kód a következő domain címről tölti le a zsarolóvírust, amelyet érdemes letiltani a tűzfalon: french-cooking.com.

- Részleges megoldás: készítsenek egy kiterjesztés nélküli “perfc” nevű fájlt a Windows telepítési mappájába (C:\Windows), és ezáltal a zsarolóvírus semmilyen kárt sem fog okozni. (Ez a pont arra az ellenszerre utal, amelyet egy izraeli kutató szúrt ki: el lehet hitetni a PetrWrappel, hogy már egyszer titkosította a gépet.)

És egyébként miért egyre több az ilyen támadás?

Mert a kiberbűnözők is egyre profibbak, illetve egyre könnyebb nem profiként is beszállni némi profit reményében. Egész iparág épült rá a zsarolóvírusokra, a profi hekkerek szoftvert fejlesztenek és az üzleti modellt dolgozzák ki, a kisebb játékosok pedig építik a hálózatot és gyakorlatilag franchise-szerű rendszerben terjesztik százalékos részesedésért a kártevőt – magyarázta az Indexnek egy tavalyi interjúban Martin Lee, a Talos biztonsági cég egyik európai vezetője.

Emmellett a kiberhadviselés általában is fokozódik, és egyre kevésbé lehet éles határt húzni a kiberbűnözők és az őket nem ritkán saját céljaikra felhasználó állami kötődésű szereplők közé. Az se segít a helyzeten, hogy az állami szervek előszeretettel gyűjtögetik a nulladik napi (vagyis egyelőre ismeretlen) sebezhetőségeket, mert ezekre az elektronikus hírszerzésben értékes lehetőségként tekintenek: amíg maga a sebezhető eszköz gyártója se tudja, hogy van egy hiba, addig javítani se tudja, így nyugodtan ki lehet használni.

De ahol ajtó van, és nem csukják be, ott előbb-utóbb bárki beosonhat, ezért ha például az amerikai NSA vagy az orosz GRU megtalál egy hibát, és nem szól róla, ezzel ártatlan felhasználókat is veszélyeztet. Pontosan ez történt a WannaCry és részben a PetrWrap esetében is: egy eredetileg az NSA által felfedezett és kihasznált, EternalBlue kódnevű sebezhetőségen keresztül jutott be a gépekre, miután ezt a biztonsági rést az NSA-t feltörő Shadow Brokers nevű hekkercsoport kiszivárogtatta. Nem csoda, hogy a májusi eset után a Microsoft is megjegyezte, hogy a kormányoknak fel kell hagynia azzal, hogy sebezhetőségeket gyűjtenek saját célra, és nem közlik azokat az érintett cégekkel.

Van remény arra, hogy változik a helyzet?

Az állami ügynökségek hörcsögtempójában nem valószínű, ahogy a feltehetően a kiberbűnözők se terveznek lassítani. Hosszabb távon viszont egyetlen előnye azért lehet a zsarolóvírus-őrületnek.

Ács György, a Cisco regionális biztonsági szakértője például márciusban arról beszélt, hogy az addigi incidensek a magyar piacon érezhetően növelték a felhasználói tudatosságot és a cégek elhatározását, hogy jobban odafigyeljenek a biztonságra. Ez érthető, hiszen a zsarolóvírusok más fenyegetéseknél látványosabbak, a médiában is jól átadható veszélyt jelentenek, amelynek bárki áldozatául eshet. Ráadásul nem lehet rá úgy legyinteni, mint mondjuk egy adatszivárgásra, amely inkább a későbbiekben okoz fejfájást, hiszen a zsarolók azonnal váltságdíjat követelnek.

Úgyhogy ha értelmet keres az utóbbi hónapok zsarolóvírus-pánikjában, itt a tanulság: ha bosszankodva is, de szánja rá azt a pár percet a frissítésre, figyeljen oda, mire kattintgat, és amit igazán fontosnak tart, azt legalább két helyen őrizze meg.